Bluetooth BLE : une faille de sécurité permet de suivre à la trace les PC et les iPhone

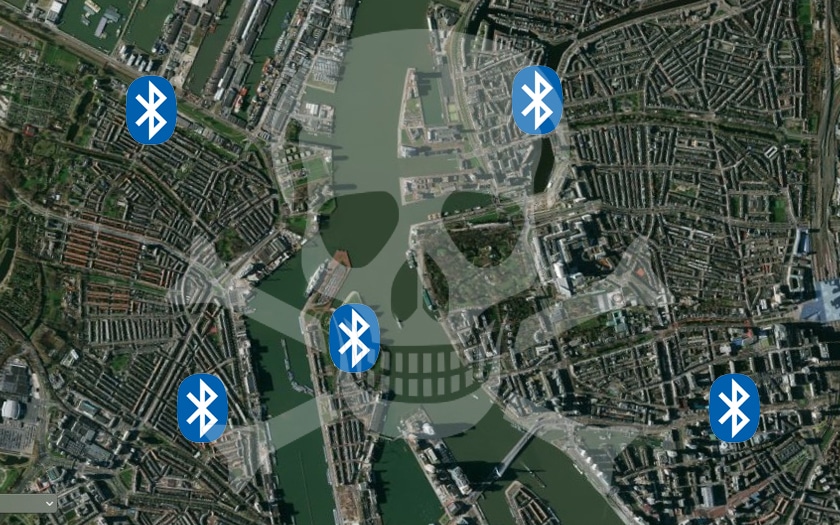

Une faille du protocole Bluetooth BLE permet selon des chercheurs en sécurité de l'Université de Boston (Etats-Unis) de suivre à la trace les PC Windows 10, mais également de nombreux smartphones, en particulier les iPhones. Le problème, c'est que le protocole BLE transmet en permanence des identifiants uniques en clair qu'un pirate peut exploiter pour pister ses victimes. Ces derniers sont censés être impossibles à exploiter, mais les chercheurs montrent une technique pour contourner leur sécurité. Il n'existe pas encore de solution contre ce type d'attaque.

Le Bluetooth Low Energy, ou Bluetooth BLE, est une variante assez récente du protocole Bluetooth, puisqu'elle n'a été incorporée au standard qu'en 2010. Le but de cette technologie est de réduire la consommation énergétique des appareils sans fil comme les casques audio, mais aussi sur les machines compatibles – tout en maintenant les mêmes fonctionnalités que le protocole standard. Pour cela, le protocole utilise une autre bande de fréquence, des algorithmes permettant de diminuer les interférences, et limite la puissance de transmission. Mais le BLE a une autre caractéristique, un système particulier de découverte, dont des chercheurs de l'université de Boston viennent de mettre en évidence les faiblesses.

Bluetooth BLE : vos appareils sans fil permettent peut-être de vous suivre à la trace

Depuis les débuts du BLE, le système de découverte concentre les inquiétudes des chercheurs. Dans une première version, les appareils BLE transmettaient en clair une adresse MAC unique permettant d'identifier et de suivre les appareils. Cela a été corrigé par une révision – celle-ci consiste à autoriser les fabricants à changer périodiquement l'adresse MAC de leur appareil de manière aléatoire. Or les chercheurs ont démontré qu'en plus de cette adresse MAC aléatoire, les appareils transmettent des tokens d'identification en clair – une donnée unique et qui est mise à jour à des intervalles plus longs que l'adresse MAC. Il est alors possible de réassocier ces adresses MAC aléatoires à des appareils connus; ce qui permet donc le même type d'attaque qu'avant la fameuse révision.

Les chercheurs expliquent “l'algorithme de suivi d'adresses explore la nature asynchrone des changements d'adresse […] et exploite les tokens d'identification qui ne changent pas dans le payload pour associer une nouvelle adresse entrante aléatoire à un appareil connu. Ce faisant, l'algorithme de suivi d'adresse neutralise l'objectif d'anonymat”. Lors de leurs tests, les chercheurs ont montré que la technique fonctionne sur Windows, iOS et macOS. D'autres appareils comme l'Apple Watch étaient également victimes de cette vulnérabilité. Etonnamment, les smartphones Android sont pour une fois épargnés.

Lire également : Faille Bluetooth LE – une nouvelle vulnérabilité permet de pirater les smartphones à distance

Ces derniers n'envoient en effet jamais de données spécifiques au fabricant ou permettant d'identifier l'appareil en clair via le protocole BLE. Il n'existe pour l'heure pas de solution immédiate pour se protéger contre ce genre de vulnérabilité. Les chercheurs suggèrent que les fabricants devraient synchroniser le changement d'adresse MAC avec le renouvellement des token d'authentification pour mettre fin à cette faille. Une mesure qui, même si elle était implémentée, mettra du temps à se généraliser.

Source : The Next Web