Emotet : le terrible botnet revient en se faisant passer pour la Chambre des Notaires de Paris

Le groupe Emotet, qui était resté inactif depuis plusieurs mois, vient de reprendre du service. En effet, les chercheurs en sécurité informatique de Proofpoint affirment que les pirates sont revenus avec une nouvelle campagne de phishing qui exploite le nom et l'image de la Chambre des Notaires de Paris.

On le pensait mort. Mais Emotet a seulement pris quelques mois de repos. Le malware autrefois surnommé “logiciel malveillant le plus dangereux du monde” est de retour malgré le démantèlement des infrastructures des opérateurs d'Emotet en janvier 2021 par Europol et les forces de l'ordre.

Rien d'étonnant toutefois, puisque ce malware indétectable par la plupart des antivirus n'est pas à son premier “come-back”. Après s'est propagé via les réseaux Wi-Fi environnants en 2020, le malware Emotet est revenu en juin 2022 sur Chrome pour voler les données bancaires des utilisateurs.

EMOTET revient avec une nouvelle campagne de phishing

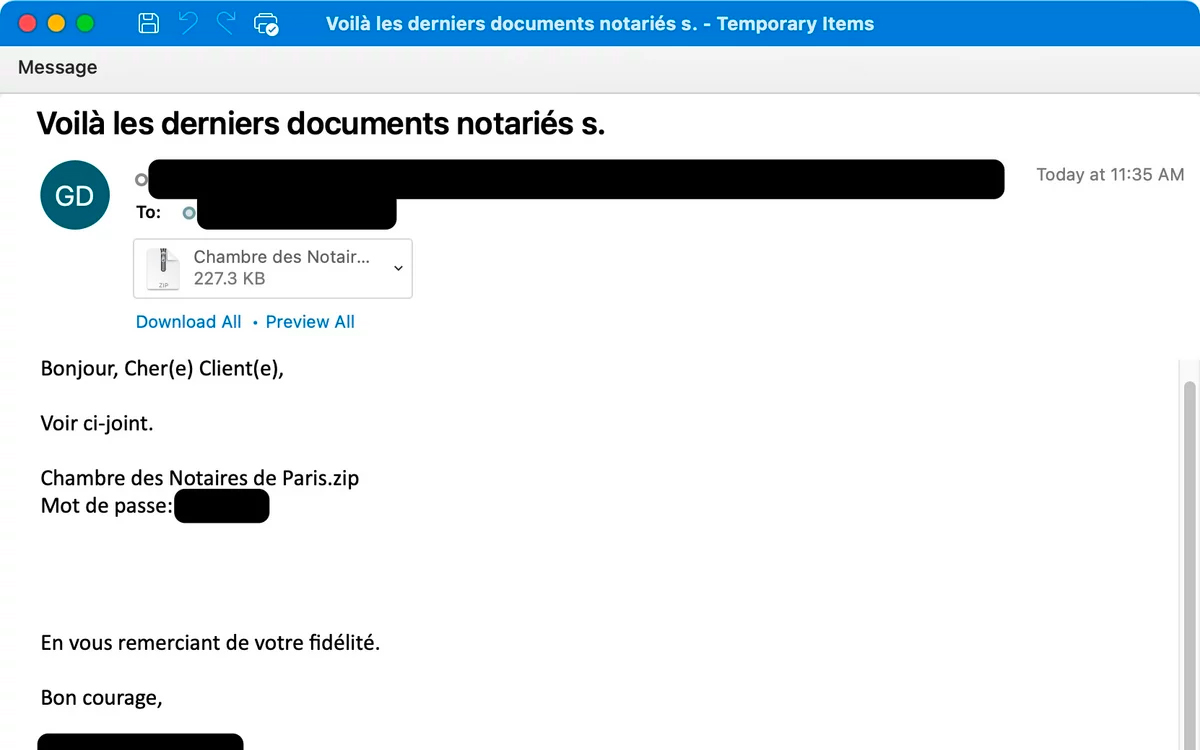

Cette fois-ci et comme le précisent les chercheurs en sécurité informatique de Proofpoint, Emotet utilise dorénavant des documents qui prennent en charge les macros afin de récupérer la charge utile du virus à partir de serveurs de contrôle et commande gérés par les pirates. Pour ce faire, les opérateurs viennent de lancer une nouvelle campagne de phishing qui exploite notamment le nom et l'image de la Chambre des Notaires de Paris.

Via ces mails frauduleux, le groupe Emotet veut inciter les destinataires à télécharger un document inséré en pièce jointe. Laurent Rousseau, Solutions Architect Manager, chez Infloblox France, société spécialisée en sécurité informatique, explique avoir observé une augmentation significative des tentatives d'infection EMOTET via des campagnes de spams.

“Le mode opératoire des attaquants a changé, anciennement l'infrastructure était détenue par les attaquants, ce qui a permis aux forces de l'ordre de les identifier et de les arrêter. Désormais, ils s'appuient sur des sites légitimes, ce qui rend leur réseau et infrastructure beaucoup plus difficile à détecter et à stopper. Il est par ailleurs notable que la France fasse désormais partie des pays privilégiés pour l'hébergement des serveurs de Commande & Contrôle des botnets EMOTET”, déclare-t-il.

Comme dit plus haut, EMOTET se diffuse principalement via des fichiers Excel avec des macros XML. Source supplémentaire qu'il est temps de désactiver ces macros, comme le recommande Microsoft depuis début 2022. “Ces macros sont toujours une menace avérée, car beaucoup d'organisations ne mettent pas à jour régulièrement les applications MS Office, car dans tous les cas, l'utilisation de ces macros reste configurable par l'utilisateur”, détaille Laurent Rousseau.