Google Play Store : des millions d’utilisateurs ont téléchargé ces applications très populaires et pourtant malveillantes

Symantec Threat Intelligence, surtout connu pour ses solutions de sécurité Norton, a annoncé à Google avoir découvert un groupe de 25 applications Android malveillantes et pourtant très populaires. Une fois le fichier de configuration téléchargé, ces applications masquent leurs icônes sur l'écran d'accueil et commencent à afficher des publicités en plein écran.

Symantec, société basée à Mountain View, en Californie et spécialisée dans la sécurité informatique, a découvert un groupe de 25 applications Android malveillantes sur le Google Play Store. Selon May Ying Tee de Symantec Threat Intelligence et Martin Zhang ces applications sont très populaires sur le store de Google. Au total, ces 25 applications ont été téléchargées plus de 2,1 millions de fois durant les 5 derniers mois.

Selon les informations diffusées par Google et Symantec, ces applications disparaissent de l'écran d'accueil peu de temps après leur installation et commencent à afficher des publicités à l'écran. Si elles ont toutes été retirées du Google Play Store, d'autres applications utilisant la même méthode pour échapper au filtrage de sécurité de Google Play Store sont susceptibles d'y être encore.

La plupart des applications prétendaient être des utilitaires photo ou liées à la mode. L’une d’entre elles était une copie d'une autre application légitime, Auto blur photo. Publiée sous le même nom de compte de développeur, la version légitime étant présentée dans la catégorie Applications les plus populaires du Google Play. « Nous pensons que le développeur crée délibérément une copie malveillante de l'application tendance dans l'espoir que les utilisateurs téléchargent la version malveillante », ont conclu May Ying Tee et Martin Zhang.

Lire aussi : Google Play Store, ces 9 applications Android volent des centaines d’euros à leurs utilisateurs

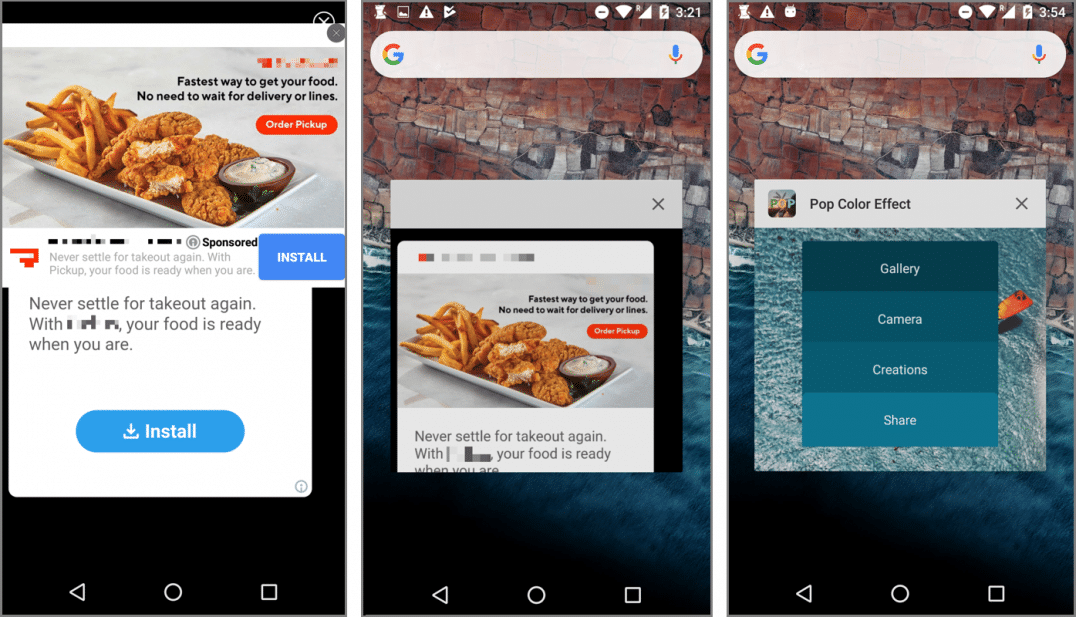

Une fois le fichier de configuration téléchargé, l'application masque son icône sur l'écran d'accueil

Publiées sous 22 comptes de développeur différents, toutes les applications partagent une structure de code similaire à celle utilisée pour échapper à la détection lors du filtrage de sécurité. Ce qui laisse à penser que les développeurs « peuvent faire partie du même groupe organisationnel, ou tout au moins utilisent la même base de code source », ont écrit May Ying Tee et Martin Zhang.

Juste après leur installation, les applications malveillantes apparaissent normalement sur l'écran d'accueil Android. Mais une fois lancées, elles récupèrent un fichier de configuration à distance contenant le code malveillant. Les mots clés associés à l'activité malveillante, y compris le code destiné à masquer leur icône, sont chiffrés dans le fichier de configuration.

Une fois le fichier de configuration téléchargé, l'application extrait les paramètres et modifie son comportement en conséquence. Elle masque ensuite son icône sur l'écran d'accueil, puis commence à afficher des publicités en plein écran, même lorsque l'application est fermée. « Les publicités plein écran sont affichées à des intervalles aléatoires, sans titre enregistré dans la fenêtre de publicité. Les utilisateurs n'ont donc aucun moyen de savoir quelle application était active », ont indiqué les chercheurs de Symantec.

Lire aussi : Ce malware Android a été téléchargé plus de 100 millions de fois sur le Play Store

Source : Symantec