Google Traduction : attention aux attaques phishing qui détournent le service !

Un nouveau type d'attaque phishing utilisant Google Traduction a été repérée par un chercheur d'Akamai. Les pirates utilisent le service de traduction pour générer des liens liés au nom de domaine de Google légitime, tout en redirigeant leurs victimes vers une fausse page de connexion Google. La méthode n'est pas vraiment discrète sur un ordinateur, mais peut tromper plus facilement les utilisateurs de smartphones.

Les attaques phishing existent depuis pratiquement aussi longtemps qu'internet : elles consistent dans les grandes lignes à rediriger un internaute vers une fausse page de login. En général, tout est fait pour mettre l'internaute en confiance – y compris adopter l'apparence de l'écran de login authentique. Mais un utilisateur averti saura généralement comment déjouer ce genre d'arnaques. Par exemple en observant attentivement l'adresse du lien vers le fameux écran de connexion. Or un nouveau type d'attaque phishing impliquant Google Traduction pour masquer l'adresse du lien a été découvert par un chercheur de chez Akamai.

Comment Google Translate simplifie dangereusement les attaques phishing

Le chercheur raconte : “peu de temps après les vacances de fin d'année, j'ai reçu un email sur mon smartphone pour me notifier d'un accès à mon compte Google depuis un ordinateur Windows. Comme je ne me souvenais pas d'un tel login, j'ai examiné le message plus en détail”. Et de poursuivre : “je suis donc repassé sur mon ordinateur portable et me suis loggué dans mon compte Gmail personnel. Observer l'adresse de l'expéditeur a confirmé mes soupçons. Cet email était totalement fake. Mais ce qui était intéressant, c'est qu'il avait l'air bien plus authentique dans sa forme condensée sur mon smartphone”.

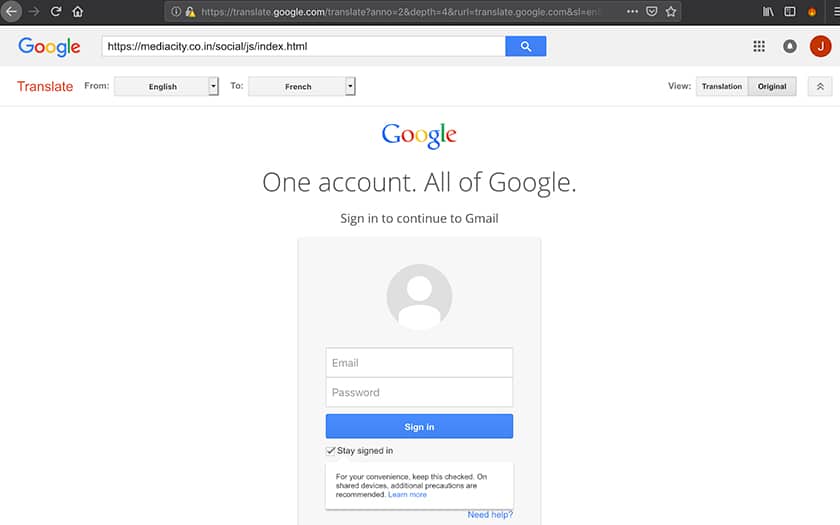

Premier élément douteux : l'adresse de l'expéditeur, se terminant par un magnifique @hotmail.com et commençant par facebook_secur… avec Google dans le corps du message. Le second élément, néanmoins, est plus intéressant. Les liens du message étaient dissimulés grâce à Google Translate. Lorsqu'il traduit un site dans Google Traduction, l'utilisateur est en effet redirigé vers un nouveau lien, qui commence par l'un des noms de domaines officiels de Google. Ainsi lorsque l'utilisateur clique sur Consulter mon activité, il se retrouve redirigé vers une page de connexion en apparence officielle via Google Translate. On peut voir la barre du service de traduction en haut de la page sur PC. Mais cela est beaucoup plus discret sur mobile. Surtout l'adresse dans la barre d'adresse commence par un nom de domaine officiel appartenant à Google.

Lire aussi : ce test de Google révèle votre habileté à identifier le phishing

Dans certains cas, précise le chercheur, cette technique va permettre aux cybercriminels de passer le filtre de certaines suites d'antivirus avec protection contre le phishing. Lorsque la victime entre ses identifiants, ces derniers sont envoyés par mail à l'attaquant. A partir de là, la page tente le tout pour le tout avec une deuxième attaque phishing utilisant la même méthode pour obtenir des identifiants Facebook. Le tout avec une page de connexion calquée sur la page de connexion mobile (et donc apparaissant comme un faux grossier sur desktop). Bien sûr tout le monde n'aurait pas été trompé par cette attaque facile à déjouer avec un peu d'observation. Mais elle met en évidence une nouvelle méthode dont il vaut mieux se méfier, surtout dans de futures attaques potentiellement plus subtiles.