Google vient de bloquer la plus importante attaque DDoS de l’histoire

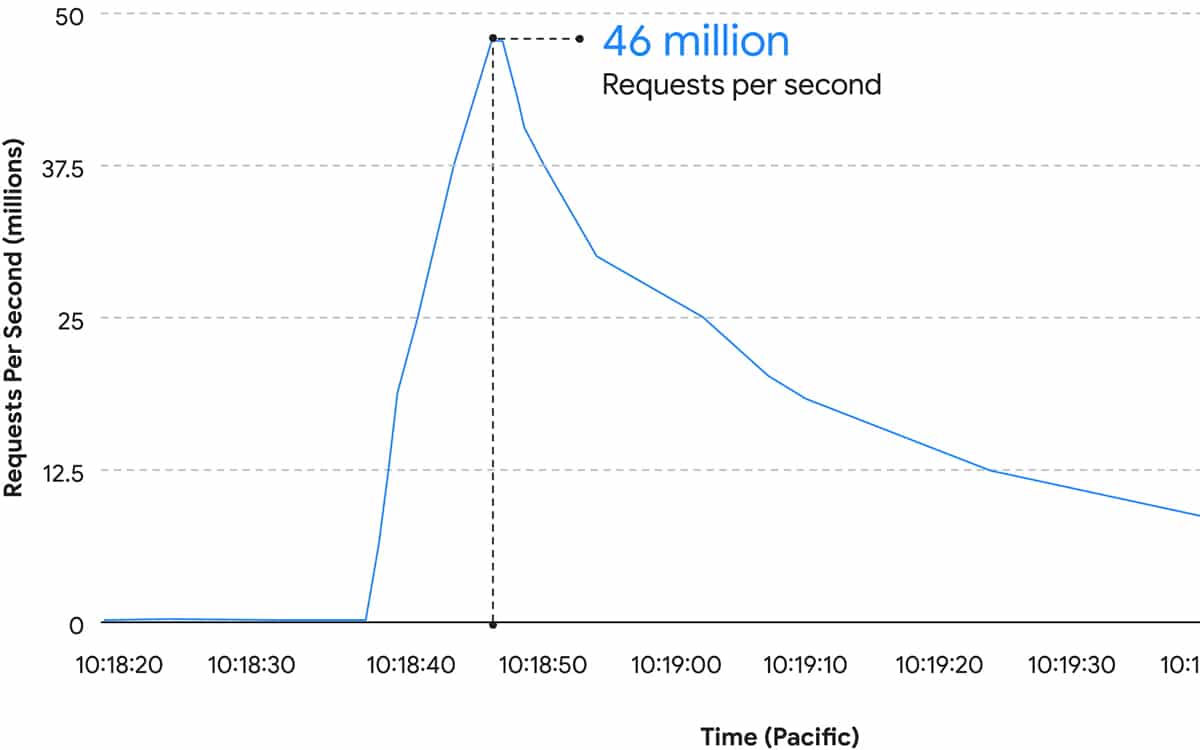

Google vient de mettre un point d'arrêt à l'attaque DDoS la plus importante de l'histoire du net, avec plus de 46 millions de requêtes HTTPS lancées par seconde ! En juin 2022, la société Cloudflare avait stoppé une attaque DDoS de 26 millions de requêtes.

Souvenez-vous, en juin 2022, nous apprenons que la société spécialisé en sécurité informatique Cloudflare vient d'arrêter la plus grosse attaque DDoS de tous les temps. Pour envoyer ces 26 millions de requêtes HTTPS par seconde, les pirates se sont servis d'un nombre ridicule d'appareils : seulement 5 067.

Or, il n'aura pas fallu longtemps pour que ce record tombe. En effet, ce jeudi 18 août 2022, Google a mis un point d'arrêt à l'attaque DDoS ou attaques collectives par saturation de services la plus importante de l'histoire du web.

Google met fin à l'attaque DDoS la plus importante de l'histoire

Ce 1er juin, un client de Google Cloud Armor a été la cible d'une série d'attaque DDoS HTTPS, avec un nombre de requêtes HTTPS par seconde dépassant les 46 millions ! “Il s'agit de la plus grande attaque DDoS de type 7 signalée à ce jour (…) Pour donner une idée de l'ampleur de l'attaque, cela revient à recevoir toutes les requêtes quotidiennes de Wikipédia (l'un des 10 sites web les plus fréquentés au monde) en seulement 10 secondes”, explique Google dans un article sur son blog officiel.

Outre ce volume de trafic incroyablement élevé, l'attaque a présenté d'autres caractéristiques. La firme de Mountain View dévoile notamment que 5 256 adresses IP sources provenant de 132 pays différents ont contribué à l'opération. Comme on peut le voir sur les captures d'écran fournies par l'entreprise américaine, 31% du trafic total de l'attaque proviennent du Brésil, de l'Inde, de Russie et d'Indonésie.

A lire également : Attaques DDoS – leur nombre a battu tous les records en 2021

Une attaque DDoS déjouée en moins d'1H30

Google précise que l'attaque a pris fin après 69 minutes d'activité seulement. Dès les premiers signes détectés, le système de protection adaptative Cloud Armor du client visé a généré une alerte et a commencé à bloquer le trafic d'attaque. “L'attaquant a probablement déterminé qu'il n'avait pas l'impact désiré tout en engageant des dépenses importantes pour exécuter l'attaque”, suppose Google.

Il est vrai que les attaques DDoS HTTPS nécessitent plus de puissance de calcul que les échanges protocolaires. Les pirates doivent donc être équipées de machines puissantes, comme des serveurs, pour lancer ce type d'attaque.

Si le logiciel malveillant utilisé pour mener cette offensive n'a pas été encore déterminé, Google assure que la répartition géographique et les types de service non sécurisés exploités pour générer l'attaque correspondant au botnet Méris.

Ce puissant botnet a été responsable de plusieurs attaques DDos d'envergure en 2021 (avec des pics de requêtes de 17 et 20 millions). “La méthode Méris abuse des proxies non sécurisés pour dissimuler la véritable origine des attaques”, explique Google.