23 grosses failles de sécurité ont été découvertes dans le BIOS/UEFI des PC Intel, Microsoft et Dell

Des experts en sécurité de la société Binarly viennent de découvrir plus d'une vingtaine de vulnérabilités dans l'UEFI (Unified Extensible Firmware Interface) des PC. Parmi les fabricants d'ordinateurs concernés, on compte Acer, Microsoft, Dell ou encore HP.

Les chercheurs de l'entreprise Binarly ont visiblement mis à jour un problème qui risque de toucher un très grand nombre de PC à travers la planète. Selon eux, le firmware UEFI InsydeH2O est touché par 23 failles de sécurité. Or, ce firmware est utilisé par la plupart des fabricants d'ordinateurs et de cartes-mères.

Ainsi, les constructeurs suivants sont potentiellement concernés par les failles de sécurité en question, certains ayant même déjà confirmé la présence des failles de sécurité dans le matériel :

- Acer

- AMD

- ASUS

- Dell

- Fujitsu

- HP

- Intel

- Lenovo

- Microsoft

- Siemens

Plus d'une vingtaine de failles de sécurité découvertes dans l'UEFI des PC

L'UEFI, c'est cette interface présente désormais sur toutes les cartes-mères et qui vous permet de contrôler les composants de votre PC, de gérer l'alimentation, de spécifier l'ordre de démarrage des unités, etc. Voilà une quinzaine d'années que l'UEFI tend à remplacer le BIOS, dont la mort a été annoncée par Intel en 2017.

L'UEFI est vital au bon fonctionnement de votre ordinateur et intervient en amont du système d'exploitation. Selon Binarly, 23 failles de sécurité ont été découvertes dans le firmware InsydeH2O, lequel est conçu par l'entreprise Insyde, l'un des principaux fournisseurs de micrologiciel UEFI et de contrôleur de carte.

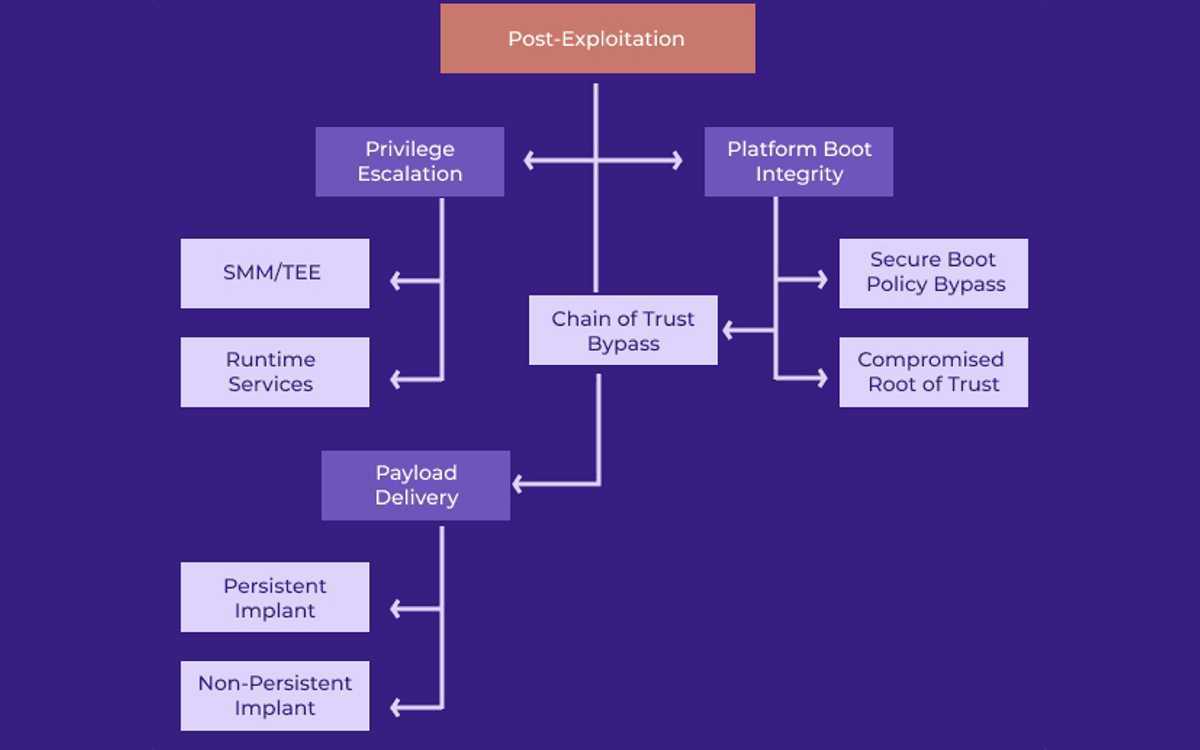

La plupart de ces failles concernent le System Management Mode (SMM) de l'UEFI, un mode de gestion du matériel et de l'alimentation qui dispose de privilèges élevés. Selon Binarly, 10 des failles peuvent être exploitées dans le cadre d'une attaque avec élévation des privilèges, tandis que 12 des vulnérabilités découvertes sont susceptibles de corrompre la mémoire. Une dernière faille concerne la gestion du Driver eXecution Environnement (DXE).

Un attaquant qui parviendrait à exploiter une faille dans le SMM pourrait alors désactiver les options de sécurité initiées au démarrage du PC comme SecureBoot ou IntelBootGuard. Il aurait également la possibilité d'installer un malware quasi impossible à supprimer, ou de créer une backdoor et de voler des données personnelles.

A lire aussi : comment accéder au BIOS ou à l'UEFI du PC

Comment vérifier que l'UEFI de son PC n'est pas touché par une faille de sécurité ?

Insyde, Fujitsu et Intel ont d'ores et déjà confirmé que leur matériel était bel et bien touché par les différentes vulnérabilités. Les constructeurs Rockwell, Supermicro et Toshiba assurent quant à eux ne pas être concernés par ces failles de sécurité de l'UEFI. Si Insyde a déjà mis à jour ses firmwares, il faudra attendre que chaque fabricant les prennent considération pour ses PC. Ce qui peut nécessiter beaucoup de temps, sans compter sur le fait que certains matériels sont aujourd'hui obsolètes et que la mise à jour ne sera probablement pas prise en charge par leur constructeur.

Binarly met à disposition un petit outil baptisé FwHunt permettant d'analyser le firmware de l'UEFI de votre PC. Il s'agit d'un petit script en python téléchargeable sur Github. Prenez soin de récupérer celui qui correspond au fabricant de votre PC et d'exécuter la commande adéquate, comme dans l'exemple ci-dessous.

Source : Binarly