Microsoft : cette campagne de phishing a touché plus de 10 000 entreprises

Les équipes de sécurité informatique de Microsoft affirment avoir découvert une campagne de phishing d'envergure, capable notamment de contourner l'authentification à double facteur. Plus précisément, elle utilise des techniques de proxy HTTPS pour détourner des comptes Office 365. Au total, pas moins de 10 000 entreprises ont été touchées.

Depuis ces dernières années, le phishing ou hameçonnage est devenu l'une des méthodes favorites des pirates. Faciles à mettre en place, permettant de cibler un maximum de victimes potentielles et offrant des revenus élevés, les campagnes de phishing représentent une arme idéale pour les pirates.

D'ailleurs, ils n'hésitent plus à cibler les utilisateurs d'institutions publiques et d'entreprises bien connues comme l'URSAFF, Mon Espace Santé ou encore la compagnie de livraison DHL. En ce jeudi 14 juillet 2022, Microsoft vient de publier sur son blog dédié à la sécurité les détails sur une campagne de phishing d'envergure qui aurait touché plus de 10 000 entreprises à travers le monde depuis son lancement en septembre 2021.

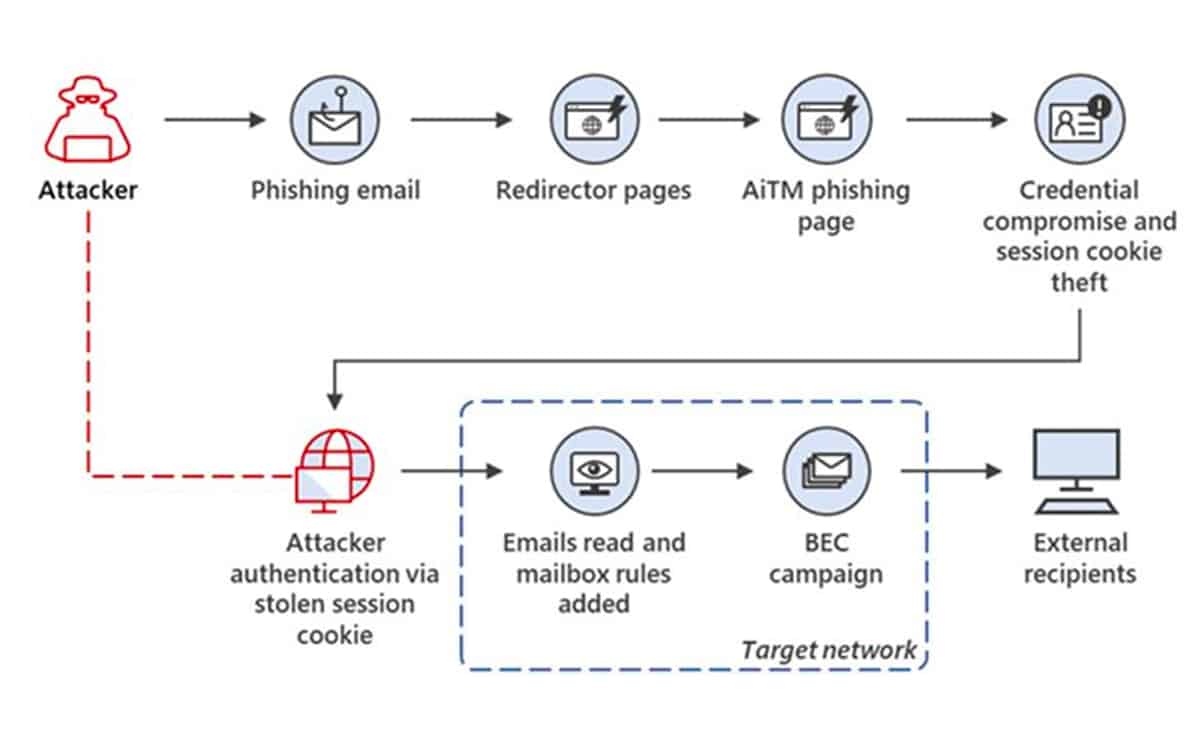

Selon les dires des chercheurs en sécurité informatique de la firme de Redmond, cette vaste campagne utilisait des techniques de proxy HTTPS pour détourner les comptes Office 365. Le but étant de compromettre les emails professionnels. Une fois en possession de ces boites mails pro, les pirates ont contacté les clients et les partenaires de ces entreprises afin d'obtenir des paiements frauduleux. Cette technique, on l'appelle BEC pour Business Email Compromise.

Une campagne de phishing qui ignore la 2FA

Le mode opératoire est le suivant : les pirates envoient des mails malveillants contenant des pièces jointes HTLM vérolées. En cliquant dessus, les victimes sont redirigées vers de faux portails de connexion Office 365. C'est ici que cette campagne de phishing se démarque d'une opération d'hameçonnage classique. En effet, l'adresse électronique de l'utilisateur est encodée dans l'URL de la page de redirection. Elle est ensuite utilisée pour pré-remplir le champ de connexion sur les pages de phishing.

Ceci fait, les pages de phishing agissent comme un proxy et extraient les informations d'identification saisies par l'utilisateur du site Office 365 légitime, tout en affichant l'invitation d'authentification à double facteurs. Via cette méthode, les pirates ont pu récupérer le mot de passe de connexion ainsi que le cookie de session. Ce dernier élément est essentiel, puisqu'il permet à l'utilisateur de rester connecté à avoir à s'authentifier de nouveau durant sa session.

Voilà comment les pirates obtiennent le contrôle de l'intégralité de la boite mail professionnelle de la victime, et ont les mains libres pour envoyer des mails aux collaborateurs, aux clients et aux partenaires commerciaux, dans l'espoir d'obtenir un paiement frauduleux.

Source : Microsoft