Microsoft Office : un nouveau malware attaque les PC Windows et votre antivirus ne peut rien y faire

C'est un peu par hasard que la nouvelle faille de sécurité “Follina” au sein de Word vient d'être découverte. Ses effets pourraient être dévastateurs si Microsoft n'agit pas rapidement, d'autant qu'elle est quasi indétectable par n'importe quel logiciel de sécurité.

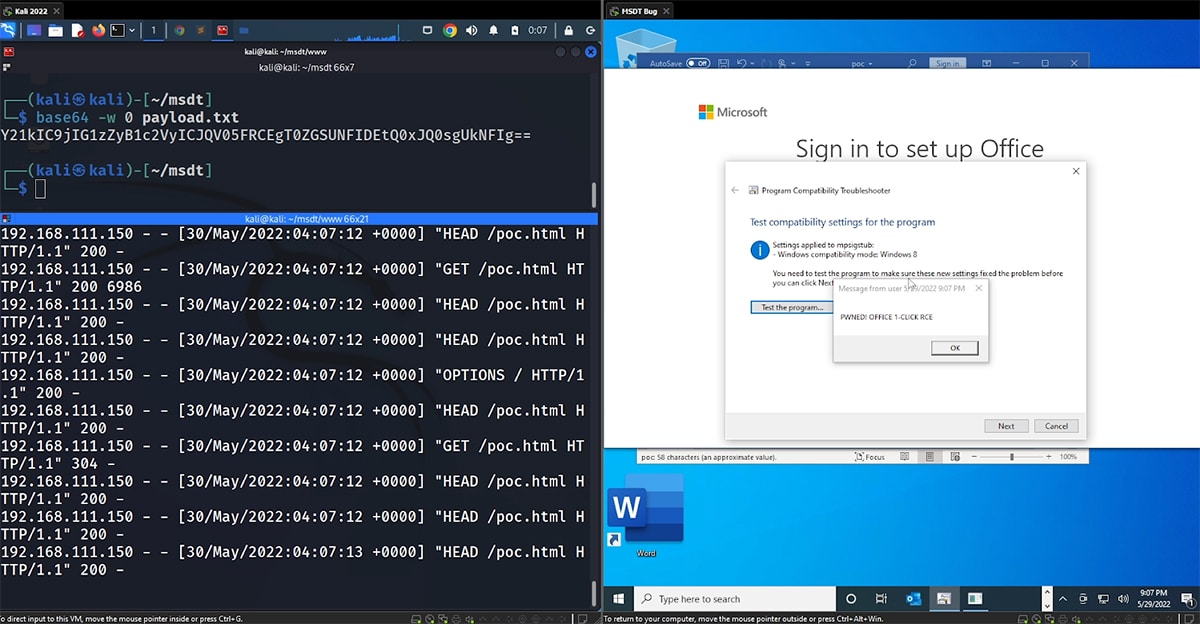

Une nouvelle faille dans Word vient d'être percée à jour : en ouvrant un simple document à l'aide de l'application de bureautique, il est possible d'exécuter des commandes PowerShell via l'Outil de diagnostic du Support Microsoft (MSDT). Baptisée Follina, cette faille s'attaque directement aux applications de Microsoft Office, mais ne nécessite aucun droit d'administration particulier sur la machine. Le pire, c'est qu'elle ne requiert aucune macro pour se lancer et reste indétectable par un antivirus comme Windows Defender.

La faille aurait été découverte et signalée à Microsoft en avril 2022. Le géant de Redmond l'aurait cependant rejetée en arguant qu'il ne s'agit pas d'un problème lié à la sécurité et que ses développeurs étaient incapables de réitérer l'exploit. La vulnérabilité a cependant été analysée par différents experts en sécurité, qui ont réussi à l'exploiter au sein de plusieurs versions d'Office. Ainsi, ce sont les éditions d'Office de 2013, de 2016, d'Office Pro Plus et de 2021 qui sont concernées.

A lire aussi : Windows – une faille critique met gravement en danger les applications Office

Cette faille de Word permet de lancer du code malveillant au nez et à la barbe de l'antivirus

C'est un chercheur en sécurité répondant au pseudo de nao_sec qui a découvert il y a quelques jours le malware en question en cherchant des fichiers sur VirusTotal qui exploitaient une autre faille (CVE-2021-40444). C'est ainsi qu'il est tombé sur un document Word malveillant, qui utilise un lien externe de Word pour charger un code HTML, puis lance du code PowerShell à l'aide de l'outil MSDT (Outil de diagnostic du Support Microsoft). Un autre chercheur en sécurité, Kevin Beaumont, explique sur son blog que la suite de commandes lance quoi qu'il arrive MSDT, même lorsque l'exécution des macros est désactivée sous Word.

Selon les chercheurs, un attaquant serait en mesure d'exploiter cette faille pour récupérer des données sur l'ordinateur de la victime, et notamment des hachages de mots de passe. Bien que Word alerte l'utilisateur de la tentative d'exécution d'un code malveillant, le problème peut être facilement contourné en changeant l'extension du fichier par .RTF. Dès lors, il est possible d'exécuter le code malveillant sans que l'utilisateur ouvre le fichier à l'aide de l'application de bureautique de Microsoft, pourvu qu'il ait activé la fonction d'aperçu de l'Explorateur.

La détection d'une telle faille est d'autant plus difficile que le code malveillant est chargé à distance. Le document Word en lui-même n'inclut aucun malware, ce qui fait qu'il ne peut pas être catégorisé en tant que menace. Les chercheurs du site Huntress conseillent d'activer la fonction “Empêcher toutes les applications Office de créer des processus enfants”, comme expliqué sur le site de Microsoft. Un autre chercheur explique qu'il suffit également de supprimer l'association de fichiers pour MS-MSDT, de sorte que Microsoft Office n'exécute pas cet outil de lui-même.

Source : Bleepingcomputer