Steam : cette nouvelle méthode de piratage ultra dangereuse est très difficile à repérer

Group-IB révèle une nouvelle campagne de piratage visant les utilisateurs Steam. Cette dernière est particulièrement pernicieuse puisqu’elle utilise la technique browser-in-browser, ce qui la rend très difficile à détecter. En quelques secondes, les hackers parviennent ainsi à prendre le contrôle du compte de leurs victimes.

Du fait de sa popularité hors normes, Steam fait régulièrement l’objet d’attaques de la part de pirates. Du moins, c’est le cas pour ses nombreux utilisateurs les moins chanceux, qui se voit perdre le contrôle de leur compte et, par la même occasion, de leur ludothèque et moyens de paiement. Si les méthodes divergent, certaines sont plus dangereuses que d’autres, à l’image de celle récemment signalée par Group-IB.

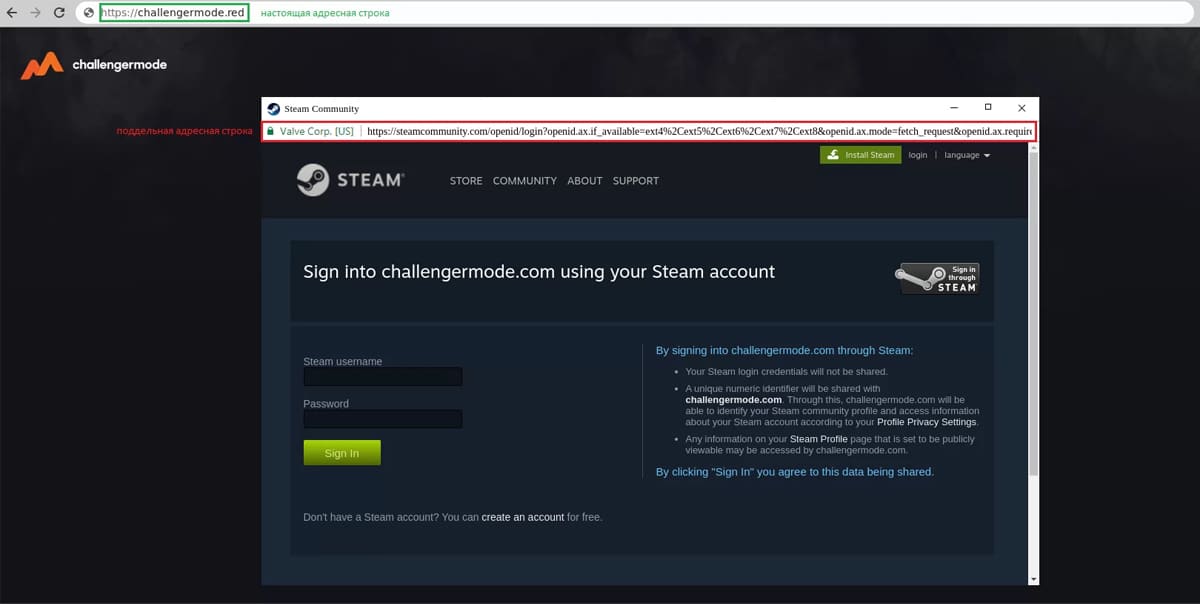

En effet, cette dernière reprend la technique browser-in-browser, littéralement « navigateur dans le navigateur », qui consiste à créer une fausse page web se faisant passer pour une fenêtre pop-up. En ce sens, elle ressemble beaucoup à une attaque phishing, à ceci près qu’elle est bien plus difficile à repérer puisqu’elle reprend l’URL légitime du site concerné.

Sur le même sujet — Steam : Valve offre un tout nouveau design à son application Android et iOS

Ne tombez pas dans le panneau de cette nouvelle arnaque Steam

Ainsi, dans le cas de Steam, les pirates envoient des messages directement à leurs victimes sur la plateforme, les invitant à rejoindre des équipes de League of Legends ou encore Counter-Strike. Le lien emmène celles-ci vers une page web ressemblant à première vue à celle d’une structure organisant des compétitions e-sport. Bien entendu, pour s’inscrire, il faut se connecter à son compte Steam.

C’est là que l’attaque browser-in-browser entre en jeu. La page de connexion est en réalité une fausse fenêtre intégrée à la page de phishing. Il suffit alors de rentrer ses identifiants ainsi que le code de double authentification pour livrer son compte aux pirates. Pour ne rien arranger, cette fausse page existe en 27 langues, étant ainsi capable de s’adapter à la localisation de la cible.

Contrairement à ses homologues, ce kit de piratage ne se trouve pas sur des forums de hackers ou sur le dark web. À la place, il se partage discrètement sur des serveurs Discord et Telegram afin que les attaques puissent être coordonnées. Selon Group-IB, cette campagne aurait déjà rapporté entre 100 000 et 300 000 euros à ses opérateurs.

Source : Group-IB