Cyberattaque mondiale : tout savoir sur WannaCry qui a ravagé des milliers de PC

Ce week-end, internet a été chamboulé par WannaCrypt, une attaque par ransomware qui a infecté des milliers de PC et causée des perturbations dans le monde entier, jusqu'à même toucher un hôpital. Voici tout ce qu'il vous faut savoir sur cette cyberattaque mondiale : ses origines, sa propagation et comment vous en protéger à l'avenir.

La sécurité informatique est primordiale à l'heure où nos fichiers et (très sincèrement) nos vies sont désormais stockés sur nos appareils électroniques. Se faire voler ses fichiers peut être fatal : de simples souvenirs de vacances à l'usurpation de votre identité en ligne, il n'y a qu'un pas que peu de pirates hésiteront à franchir.

En 2017, la tendance est aux attaques par ransomware, des malwares qui chiffrent vos données et vous demandent une rançon pour les récupérer. Une sorte de chantage version 2.0 qui affecte aussi bien les particuliers que les professionnels.

Ce week-end, un malware en particulier s'est illustré. Nommé WannaCry (ou WannaCrypt, WanaCrypt0r, WCrypt etc etc), il s'est propagé à une vitesse record et a réussi à immobiliser de nombreuses infrastructures à travers le monde. Retour sur l'affaire.

WannaCry et ransomware : qu'est-ce que c'est ?

Comme nous le disions précédemment, WannaCry est un ransomware. Le principe de ces malwares est très simple : une fois installé, par le biais d'un installateur de programme infecté par exemple, celui-ci va prendre place sur votre disque dur.

Son but ? Récupérer tous vos fichiers et les chiffrer à l'aide d'une ou plusieurs clés. De ce fait, tous vos fichiers vous sont désormais inaccessibles. Un petit message apparaît alors, vous invitant à payer une rançon sous quelques jours pour pouvoir récupérer la clé permettant de les “déverrouiller”. Si vous ne payez pas à temps, votre ordinateur est effacé.

Les sommes demandées sont multiples, mais généralement relativement basses. Le but de ces attaques n'est pas de faire un gros coup sur une cible particulière, mais de toucher plusieurs personnes à la fois pour multiplier ses chances de paiement.

WannaCry fonctionne de la même manière, et ne demande “que” 300 dollars pour récupérer ses fichiers. Toutefois, la somme demandée double au bout de trois jours d'attente pour vous forcer la main. Au bout de six, vos fichiers sont définitivement perdus.

Qui plus est, si vous êtes connectés à un réseau local, le malware en profitera pour se propager sur tous les autres appareils figurant sur ce réseau automatiquement. Pour éviter qu'une restauration système ne l'efface, il va également infecter vos points de restauration.

Que s'est-il passé ce week-end avec WannaCry ?

Les ransomwares sont loin d'être nouveaux dans le monde de la sécurité informatique, et c'est aussi le cas pour WannaCry. Mais le vendredi 12 mai 2017, celui-ci s'est propagé à une vitesse folle dans le monde au point de toucher une centaine de pays : Grande-Bretagne, Espagne, Portugal, Mexique, Australie, Russie mais aussi… la France. Au total, ce sont au minimum 95 000 PC qui ont été affectés.

Ce samedi, le groupe Renault a reconnu avoir été touché par cette attaque et a été ainsi forcé de mettre à l'arrêt plusieurs de ses usines sur le territoire. Pour d'autres pays, les conséquences furent beaucoup plus graves.

En Grande-Bretagne par exemple, ce sont les parcs informatiques de plusieurs hôpitaux qui ont été touchés, forçant l'immobilisation de nombreux services. Fort heureusement, du fait que le réseau électrique n'a pas été coupé, les dégâts de cette attaque ont été mineurs.

Rendez-vous compte : sans système informatique, impossible de consulter les antécédents d'un patient et donc ses allergies ou ses problèmes précédents. Dans le cadre d'une crise majeure, il serait donc impossible pour un médecin de garantir le soin de ses patients.

Mais ce n'est pas tout : en Espagne, des réseaux d'eau et de gaz ont également été bloqués par ce ransomware.

D'où vient cette cyberattaque mondiale et à qui profite-t-elle ?

Bien que les ransomwares ne soient pas récents, une attaque d'une telle ampleur tend à laisser penser qu'elle fut orchestrée par un acteur bien plus grand. La piste d'une opération criminelle ou d'une attaque étatique (ou a minima soutenu par un Etat) n'est pas écartée.

Pour le moment, nous n'en savons donc pas plus. Toutefois, l'origine de WannaCry peut être retracée au moins de février 2017, alors qu'une première version nommée WeCry avait déjà été repérée et était, selon toute vraisemblance, créée par les mêmes individus.

La NSA, responsable de WannaCry ?

Alors que cette crise sécuritaire sur internet a éclaté, vous avez peut-être pu voir passer l'information aux côtés de la NSA. Mais pourquoi l'organisme américain est cité ? Tout simplement parce qu'il est vu comme partiellement responsable.

Voyez-vous, pour se propager, WannaCry utilise une faille de sécurité patchée le 14 mars 2017 seulement par Microsoft et trouvée uniquement par la NSA. L'agence de renseignement l'utilisait dans le cadre de ses opérations de renseignement et d'espionnage, et ne l'avait donc pas rendue publique.

Le patch du 14 mars était surtout à destination des dernières versions de Windows, du fait que Windows XP n'est par exemple plus maintenu par l'éditeur. C'est pourquoi il s'agit de la version la plus touchée par le ransomware.

WannaCry a-t-il été stoppé ?

Le ransomware a rapidement vu sa progression être endiguée, ce qui ne veut pas nécessairement dire que cette menace est derrière nous. Cette première version avait en effet une faille remarquable qui aura causé sa perte.

C'est un jeune anglais de 22 ans, qui s'identifie sous le nom MalwareTech, qui l'aura découverte… par hasard. Le jeune homme s'est procuré une copie de ce virus pour analyser son code, et est tombé sur une adresse web non-enregistrée dans son code : “IUQERFSODP9IFJAPOSDFJHGOSURIJFAEWRWERGWEA.COM”.

https://twitter.com/MalwareTechBlog/status/863187104716685312

Il a donc acheté le nom de domaine dans le mode de faire du monitoring sur cette attaque, avant de se rendre compte que les connexions vers ce site nouvellement créé chutaient les unes après les autres.

Il s'agissait en fait du “kill switch” de cette attaque : lors de son installation, WannaCry envoyait un ping à cette adresse. S'il ne recevait pas de réponse, l'attaque progressait. Mais comme le domaine a été activé et renvoyait une réponse, le chiffrement n'avait pas lieu.

Toutefois, ne vous réjouissez pas trop vites : des versions 2.0 de WannaCry sont déjà déployées à travers le monde, utilisant des noms de domaines différents ou ayant tout simplement enlevé le moindre kill switch. Rien n'est encore terminé.

Comment se protéger de cette cyberattaque ?

Comme dit précédemment, WannaCry touche les Windows n'ayant pas reçu la mise à jour de sécurité du 14 mars. Cela sous-entend donc les anciennes versions de Windows n'étant plus suivies, mais également celles ayant désactivé les mises à jour Windows Update.

Que cette histoire serve donc de leçon : voilà pourquoi vous vous devez de tenir votre ordinateur à jour ! A l'avenir, mieux vaudra ne plus utiliser Windows XP, NT4, 2000 et 2003. Exceptionnellement, Microsoft a mis en place un patch de sécurité pour protéger les anciennes versions de Windows, disponible ici.

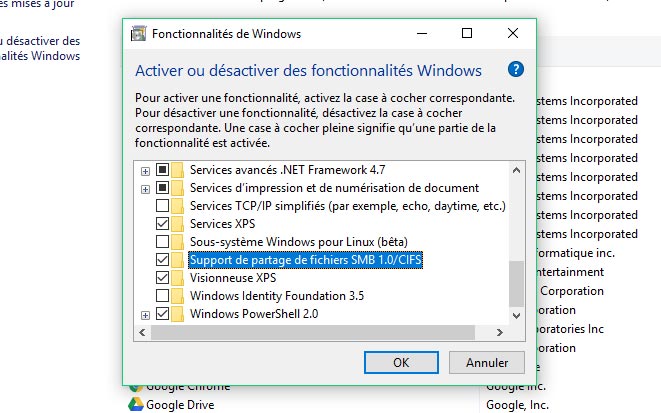

Si vous avez déjà installé la mise à jour, une étape supplémentaire pour garantir votre sécurité est de désactiver le partage de fichier SMB1.0/CFS qui garantira qu'un ordinateur de votre réseau local ne vienne pas vous infecter. Pour cela :

- Allez dans les paramètres Windows

- Cliquez sur Programmes

- A droite, cliquez sur “Programmes et fonctionnalités”

- A gauche, cliquez sur “Activer ou désactiver des fonctionnalités Windows”

- Dans la liste, décochez “Support de partage de fichiers SMB 1.0 / CIFS”

Des logiciels spéciaux et gratuits, comme RansomFree, vous protègent également spécifiquement contre cela. Si vous avez déjà un antivirus, ceux-ci sont progressivement mis à jour pour prendre en compte cette attaque. A noter que Windows Defender a également été mis à jour.

Mais n'oubliez surtout pas les règles de base de votre sécurité sur internet : exercez de la prudence lorsque vous naviguez sur internet ou recevez des mails.

Que faire si l'on est infecté par WannaCry ?

Comme l'indique le nom, vous pouvez… pleurer. Plus sérieusement, si vos fichiers sont chiffrés par le malware, il va être extrêmement difficile de les récupérer. Votre seule véritable solution pour récupérer votre machine est de la remettre entièrement à zéro.

D'où l'importance de faire des copies de vos fichiers, sur le cloud ou sur un disque dédié par exemple. Il peut être intéressant toutefois, si vous vous faites infecter, de garder une copie de vos fichiers chiffrés. En effet, les éditeurs d'antivirus offrent souvent des outils pour déchiffrer ses données après ce genre d'attaque, une fois la clé trouvée.